卡巴斯基宣布了用于网络钓鱼的黑客模仿DeepSee

发布时间:2025-06-19 10:23

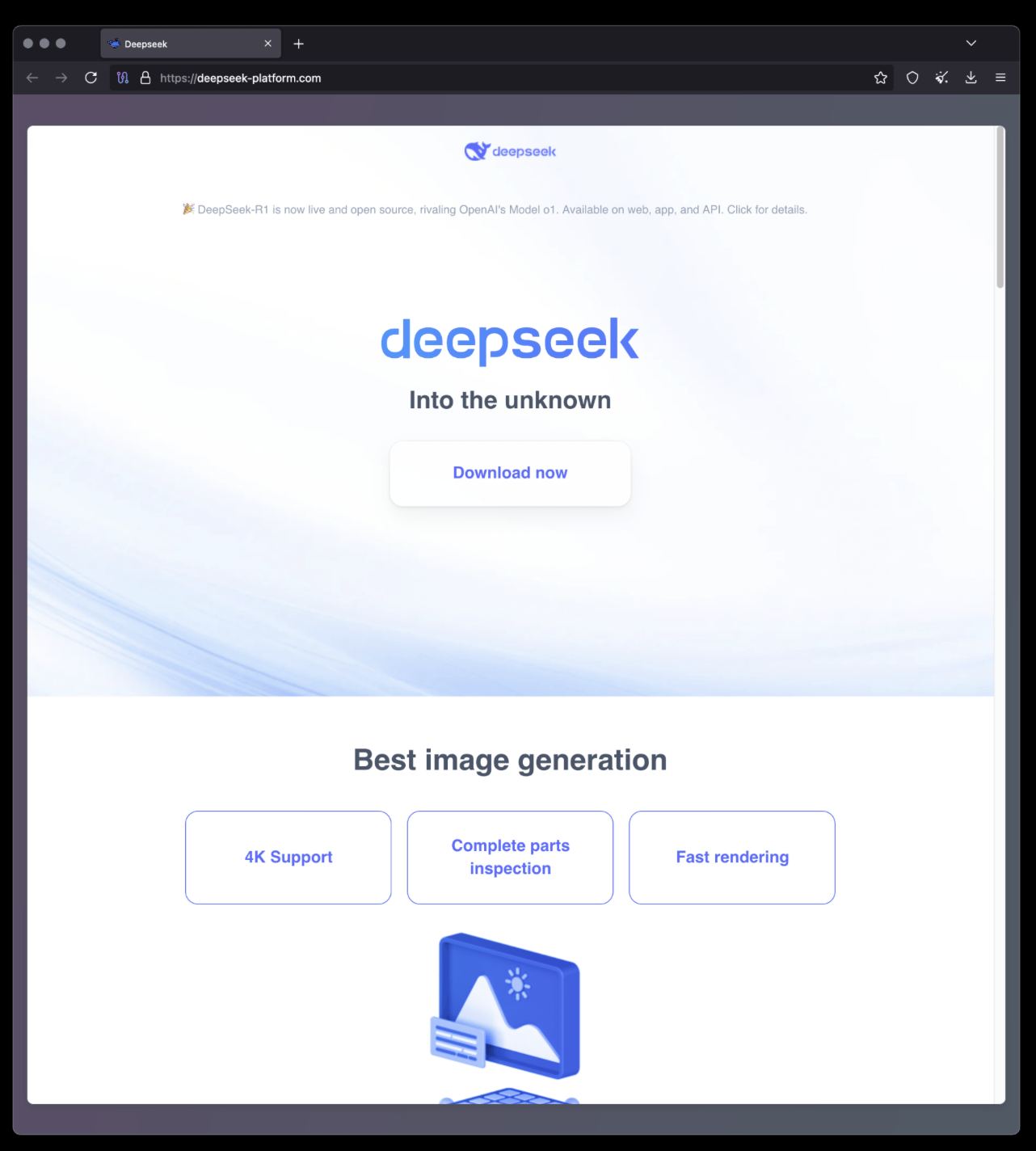

6月17日的Home报道说,卡巴斯基的伟大团队透露,一名黑客通过建立一个假deepseek AI网站,与用户隔绝,该网站散布了一个名为Browservenom的新特洛伊木马计划,专门共享网络流量流量和个人数据网络。研究人员指出,黑客首先设置了一系列假deepseek(英语)网站,然后购买Google搜索广告,然后将网络钓鱼网站推向与“ DeepSeek R1”有关的搜索结果的顶部。如果受害者相信相应的广告弹出窗口并单击输入,则很容易击中。家庭参考报告发现,设置黑客的相应网络钓鱼网站可以向访问者用来提高欺诈成功率的操作系统显示相应的版本量。例如,当Windows用户可以访问此页面时,他或她将看到一个“现在尝试”按钮。单击它后,他将跳到似乎是验证代码的页面,uir对“我不是机器人”的验证。实际上,通过JavaScript代码混淆来实现此验证,并且没有真正的验证验证。目的是避免安全公司设定的自动发现系统。受害者完成所谓的验证后,该页面将提供一个名为“ AI_LAUNKER_1.21.EXE”的程序进行下载。该程序被伪装为所谓的DeepSeek安装程序包,该软件包实际上是一个Browservenom脚本程序。 ▲审查了制作不佳的CopyCat DeepSeek软件包的研究人员,并发现在相应的脚本运行后,将首先看到系统,然后将其添加到Windows Defender Scan Whitelist中。如果受害者的运行环境具有管理员权限,相应的特洛伊木马将从黑客设置的C2服务器中下载并运行Browservenom Trojan本身。浏览特洛伊木马运行后,首先确定是否有任何管理员s。如果它有许可,它将自动安装黑客发出的根证书,从而阻止并将所有流量用于用户的浏览器。该特洛伊木马将根据Chrome,Edge,Firefox等等铬内核更改标准的浏览器调整文件,并强制通过Hacker设置的代理服务器通过Hacker设置的所有网络请求,以实现对受害者网络活动的监控。研究人员提醒用户,使用AI工具时,他们应该通过官方网站获取资源,以避免通过搜索引擎单击未知的广告链接,以免陷入陷阱。

6月17日的Home报道说,卡巴斯基的伟大团队透露,一名黑客通过建立一个假deepseek AI网站,与用户隔绝,该网站散布了一个名为Browservenom的新特洛伊木马计划,专门共享网络流量流量和个人数据网络。研究人员指出,黑客首先设置了一系列假deepseek(英语)网站,然后购买Google搜索广告,然后将网络钓鱼网站推向与“ DeepSeek R1”有关的搜索结果的顶部。如果受害者相信相应的广告弹出窗口并单击输入,则很容易击中。家庭参考报告发现,设置黑客的相应网络钓鱼网站可以向访问者用来提高欺诈成功率的操作系统显示相应的版本量。例如,当Windows用户可以访问此页面时,他或她将看到一个“现在尝试”按钮。单击它后,他将跳到似乎是验证代码的页面,uir对“我不是机器人”的验证。实际上,通过JavaScript代码混淆来实现此验证,并且没有真正的验证验证。目的是避免安全公司设定的自动发现系统。受害者完成所谓的验证后,该页面将提供一个名为“ AI_LAUNKER_1.21.EXE”的程序进行下载。该程序被伪装为所谓的DeepSeek安装程序包,该软件包实际上是一个Browservenom脚本程序。 ▲审查了制作不佳的CopyCat DeepSeek软件包的研究人员,并发现在相应的脚本运行后,将首先看到系统,然后将其添加到Windows Defender Scan Whitelist中。如果受害者的运行环境具有管理员权限,相应的特洛伊木马将从黑客设置的C2服务器中下载并运行Browservenom Trojan本身。浏览特洛伊木马运行后,首先确定是否有任何管理员s。如果它有许可,它将自动安装黑客发出的根证书,从而阻止并将所有流量用于用户的浏览器。该特洛伊木马将根据Chrome,Edge,Firefox等等铬内核更改标准的浏览器调整文件,并强制通过Hacker设置的代理服务器通过Hacker设置的所有网络请求,以实现对受害者网络活动的监控。研究人员提醒用户,使用AI工具时,他们应该通过官方网站获取资源,以避免通过搜索引擎单击未知的广告链接,以免陷入陷阱。